IT团队应重新审视PowerShell限制,用户通过恶意脚本自助修复伪造系统问题

关键要点

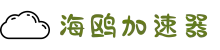

威胁团体采用ClickFix技术,诱导用户执行恶意PowerShell代码。这种方法在过去几个月内被多次使用,表明其有效逃避检测。研究表明,攻击者利用伪造的CAPTCHA和ClickFix技术结合进行网络钓鱼攻击。建议通过限制PowerShell访问和实施最低权限原则来缓解此类攻击风险。信用:Shutterstock

威胁团体日益采用一种社交工程技术,称为ClickFix,诱骗用户复制并自我执行恶意PowerShell代码。这一策略需要用户更多的互动,虽然看似复杂,但在近几个月被多个威胁团体采纳,表明其在规避检测方面具有合理的有效性,相较于依赖自动化的载荷传递机制。

来自安全公司Proofpoint的研究人员最早在三月份观察到这个方法,其被一个追踪为TA571的威胁团体使用,该团体在网络犯罪生态中充当初始访问经纪人。该公司将此技术称为ClickFix,因为其诱饵涉及伪造的浏览器错误对话框,并附有修复问题的说明。

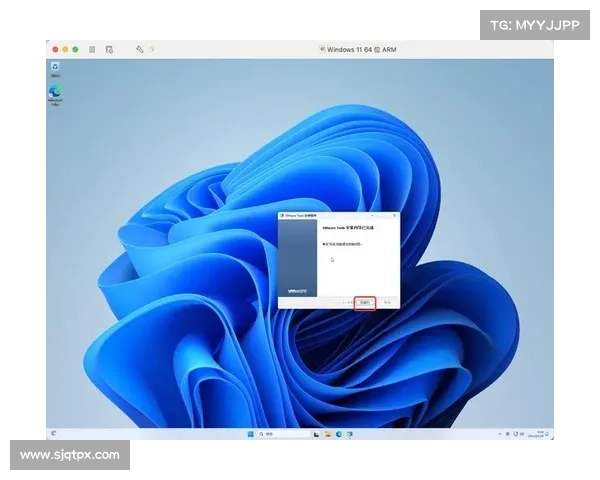

这些说明要求用户点击一个按钮复制“修复方案”,然后将其粘贴到Windows运行对话框可通过按Windows键R打开或PowerShell终端中。

自那时以来,观察到该技术的多个变体,伪造的错误信息模仿Microsoft Word,甚至一些特定行业使用的运输和物流软件。这表明,使用该技术的威胁行为者首先会研究目标环境,以确定员工可能使用的软件。

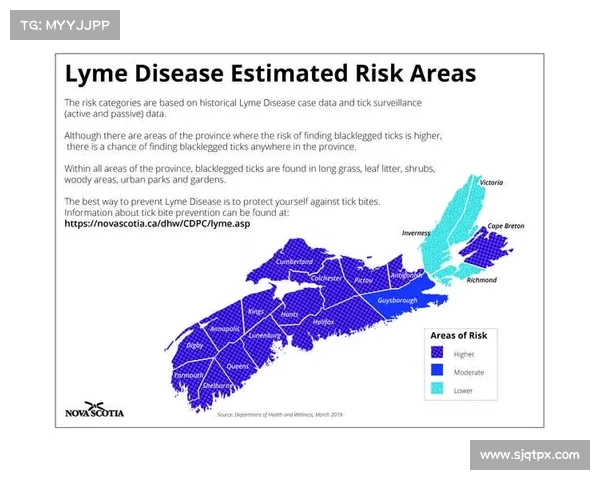

“值得注意的是,最近观察到威胁行为者使用伪造验证码主题的ClickFix技术,假装通过‘验证您是人类’CAPTCHA检查来验证用户。”研究人员在一份新报告中写道。“这项活动的大部分基于一个名为reCAPTCHA Phish的开源工具包,该工具在GitHub上可供‘教育用途’”

梯子加速器app基于邮件的假警报

最初的ClickFix伪造错误是通过浏览器显示,在受害者被欺骗访问受损网站后。然而,更新版本也通过邮件直接发送。

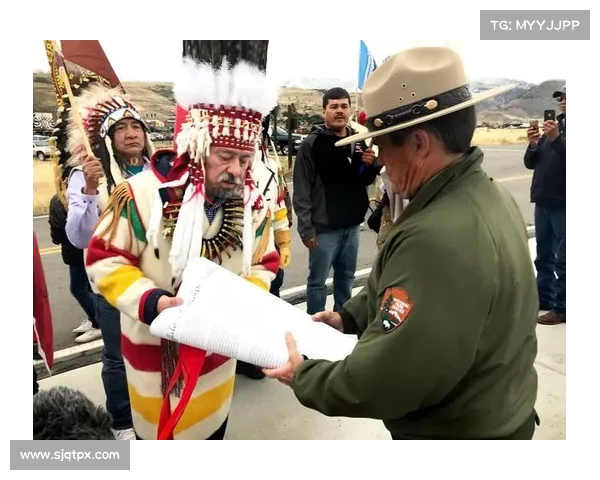

例如,在某个案例中,用户收到了一封主题为“重要软件更新:需要采取行动”的网络钓鱼邮件,其中包含编码的PowerShell代码以及如何直接在邮件中执行它的说明。该恶意代码设计用于下载7zip归档管理器以及一个包含NetSupport远程访问木马变种的密码保护7z归档。

在另一个活动中,以预算、财务、发票和运输等主题的网络钓鱼邮件中包含HTML附件,打开后显示伪造的Microsoft Word错误,指示用户执行PowerShell代码以修复问题。该活动还部署了Brute Ratel C4和Latrodectus恶意软件,后者已成为初始访问经纪人的新宠。

结合ClickFix和reCAPTCHA Phish

九月份,一个冒充GitHub安全团队的邮件活动警告收件人他们的代码库中检测到了漏洞。受害者被引导到一个假GitHub页面,要求用户通过按Windows键R,再按CTRLV和回车来通过验证码验证测试。

这将一段恶意PowerShell代码粘贴到运行对话框中,其中以“reCAPTCHA Verification ID”和一个数字结尾。用户在粘贴时唯一看到的就是这些伪